Ако сте били някъде близо до интернет в САЩ в петък, вероятно сте забелязали, че много от любимите ви уеб сайтове са отпаднали през по-голямата част от деня. Сега експертите казват, че всичко това е така, защото хиляди устройства - като DVR и уеб-свързани камери - са били хакнати.

След като хакерите имаха контрол над тези устройства, те ги манипулираха, за да изпратят огромно количество заявки до компания, която обслужва уебсайтовете на Netflix, Google, Spotify и Twitter. Когато движението стана прекалено голямо за справяне, сайтовете се разбиха. Това беше атака от старата школа - често наричана атака с разпределен отказ на услуга или DDoS - задвижвана от новата мрежа от устройства, наречена интернет на нещата.

Експертите по сигурността предупреждават от няколко години, че свързаните с интернет устройства са податливи на хакерство. Те просто не знаеха какво точно биха могли да направят хакерите, след като влязат в свързания ви телевизор, хладилник или термометър, например. (Освен някои тревожни хакове за бебешки монитори, това е.)

Сега имаме своя отговор и е по-лошо от това, което експертите са си представяли. Фокусирайки се върху камери за сигурност и видеорекордери, които записват кадри в бизнеса извън САЩ, хакерите са създали армия от устройства, за да свалят големи парчета от интернет.

Не всичко е виновно за производителите на устройства. Уебсайтовете и услугите ще трябва да се адаптират и да направят повече, за да предотвратят толкова ефективни атаки, ако искаме да поддържаме и поддържаме интернет.

Ето един пример за това, защо устройствата са толкова лесни за хакване и как хакерите са ги превърнали в зомби-армия, която атакува интернет.

Как лесно се приемат устройства, свързани с интернет

DVR и охранителни камери са свързани към интернет. Това е нарочно, разбира се. Тази функция позволява на потребителите достъп до тях дистанционно, заедно с всеки друг, който трябва да пусне. Това е, което позволява на потребителите да се регистрират в камери за сигурност, когато никой не е у дома или в бизнес, и това, което позволява на производителите да актуализират софтуера на устройството, без да правят домашно обаждане.

Но тази функция също е нещо като грешка. Устройствата в т. Нар. Интернет неща са лесни за свързване с дистанционно чрез почти всеки, а не само с тези, с които искате да споделите достъп.

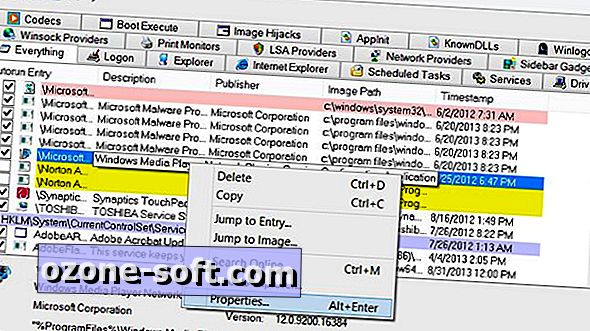

Ако нещо е свързано с интернет, то има IP адрес. Ако нещо има IP адрес, то може да бъде намерено в търсачки като Google и Shodan, регистър за търсене на IP адреси с информация за свързаното устройство. Хакерите могат да намерят стотици или хиляди hackable DVRs и камери само чрез въвеждане на някои термини за търсене. След това се опитват да пробият ...

Как хакерите могат да проникнат във вашите устройства

Свързаните с интернет устройства често се предлагат с пароли по подразбиране. Мислите, че сте единственият, чиито потребителско име и парола са „admin“ и „admin“? Много, ако не и повечето производители на устройства, не изискват да зададете уникално потребителско име и парола, затова много хора се придържат към настройките по подразбиране.

Хакерите могат да намерят списък с уязвими видеорекордери в търсачките и да изпробват паролата по подразбиране. Ако никога не сте го променили, те са вътре.

Но дори и да промените тези настройки, хакерите имат и други опции. Разширените методи, които използват услугите, наречени SSH и telnet, позволяват на хакерите да нахлуят в устройството ви, тъй като промяната на паролата в уеб приложението на устройството не променя задължително паролата, кодирана в устройството.

И така, докато камерата съхраняваше видео за сигурност, за да предотврати престъпленията, хакерите тихо си проправяха път към DVR и я добавиха към армията си от войници.

И така, как една камера свали Twitter?

За да поемат камерите, хакерите са поставили Mirai, зловреден софтуер, който позволява на лошите да използват поне 100 000 устройства като войници в зомбийската армия. Това е според Flashpoint, компания за киберсигурност, която проследява разпространението на Mirai в интернет на нещата, тъй като за първи път е използвана за масирана атака през септември.

Техническото име за тази зомби армия е ботнет, а хакерите ги изкарват от компютри за много дълго време.

Сега, когато хакерите могат да извадят ботнет от интернет на нещата, те имат по-мощно средство за извършване на атаки като тази, която се е случила в петък. Те използваха ботнета, за да изпратят тонове и тонове боклуци към Dyn, компания, която управлява уеб трафик за всички засегнати сайтове. Dyn не можеше да разреши добрите заявки от лошите, и в резултат на това интернет потребителите в много части на САЩ бяха откъснати от редица уебсайтове.

Сега вече знаете как една армия от видеорекордери и фотоапарати ви държи извън Реддит за по-голямата част от петък. Все още не знаем кои са хакерите и какво ще правят след това. Също така остава да се види как уебсайтовете ще променят навиците си, за да предотвратят прекъсвания като тези, които видяхме в петък.

Що се отнася до производителите на устройства, свързани с интернет, имаше интересно развитие. В понеделник производителят на свързаните камери Xiongmai заяви, че ще издаде изземване на своите устройства, уловени в ботнет армията, която нападна Dyn в петък, според Ройтерс.

Ако повече компании го последват, това може да даде на производителите повече причина да блокират киберсигурността на своите устройства, преди да ги пуснат за продажба.

Оставете Коментар