Рискът, че компютър, свързан с интернет, е заразен със злонамерен софтуер, никога няма да може да се свежда до нула. Това е само естеството на софтуера, че грешките се случват. Там, където има грешки при проектирането на софтуер, има хора, които ще използват тези грешки в своя полза.

Най-добрите потребители, които могат да се надяват, е да минимизират шансовете за инфекция и да намалят щетите, които един зловреден софтуер може да нанесе - дали възнамерява да открадне чувствителни данни на потребителя или да управлява машината като част от кибер атака на сървъри хиляди километри.

Миналата седмица интернет потребителите бяха хванати в кръстосания огън на онлайн битка. От едната страна имаше спамери и други престъпни видове, които изпращаха злонамерен софтуер по електронна поща. От друга страна беше спамбасната организация Спамхаус. Както дон Рейзингер съобщи миналата сряда, няколко европейски обекта претърпяха значителни забавяния в резултат на нападението, което може да е свързано и с престъпни групи в Русия и Източна Европа.

В пост миналия петък Деклан МакКулаг обясни, че технологията за победа на такива атаки е известна от повече от десетилетие, въпреки че прилагането на технологията в Интернет е трудно и на практика е невъзможно.

И така, къде остава вашият средностатистически потребител на интернет? Нашата способност да попречим на нашите машини да бъдат отвлечени от зловреден софтуер винаги ще бъде ограничена от нашата вродена чувствителност. Ние просто сме твърде склонни да бъдем подвеждани, за да отворим файл или уеб страница, която не бива да правим.

Процентът на заразяване с компютър се запазва стабилен, въпреки разпространението на свободен антивирусен софтуер. Дори най-добрите програми за сигурност не успяват да забележат някои злонамерени програми, тъй като резултатите от тестовете на AV Comparatives показват (PDF). Например, при тестовете, проведени през август 2011 г., Microsoft Security Essentials е класиран като Advanced (второто най-високо ниво на точкуване) с ниво на откриване 92, 1% и "много малко" неверни положителни резултати.

Тъй като никога няма да елиминираме PC инфекциите, най-добрата защита срещу ботнет не е в източника, а по-скоро в точката на влизане в мрежата на интернет доставчика. През юли миналата година Работната група по интернет инженеринг публикува проект на Препоръките за възстановяване на ботове в ISP Networks, който посочва предизвикателствата, които представя откриването и отстраняването на бот.

За съжаление, откриването и премахването на ботнет не е много по-лесно за интернет доставчиците. Когато интернет доставчиците сканират компютрите на своите клиенти, компютърът може да възприеме сканирането като атака и да генерира предупреждение за сигурност. Много хора са загрижени за последиците за поверителността на интернет доставчиците, които сканират съдържанието на машините на своите клиенти. След това има основно нежелание на интернет доставчиците да споделят данни и да работят заедно като цяло.

Голяма част от предложеното възстановяване на IETF се свежда до обучението на потребителите за необходимостта от сканиране на компютрите им за инфекции и премахване на откритите от тях. Докато повечето вирусни инфекции правят присъствието им известно, забавяйки системата и причинявайки други проблеми, скритият характер на много ботове означава, че потребителите изобщо не са наясно с тях. Ако ботът е предназначен да не краде данните на потребителя, а само да участва в DDoS атака, потребителите могат да се чувстват ненужни да откриват и изтриват бота.

Едно от предложенията на доклада на IETF е, че доставчиците на интернет услуги споделят „селективни“ данни с трети страни, включително конкуренти, за да улеснят анализа на трафика. През март миналата година Съветът за сигурност на комуникациите, надеждността и оперативната съвместимост публикува своя доброволен Кодекс за поведение на анти-Bot за доставчиците на интернет услуги (PDF). Освен че са доброволни, три от четирите препоръки в „АВС за интернет доставчици“ разчитат на крайни потребители:

Обучение на крайните потребители за заплахата, породена от роботи и действия, които крайните потребители могат да предприемат за предотвратяване на инфекции с бот;Откриване на бот дейности или получаване на информация, включително от надеждни трети страни, за бот инфекции сред техните крайни потребители база;

Уведомява крайните потребители за предполагаеми инфекции с бот или помагат на крайните потребители да определят дали те са потенциално заразени с ботове; и

Предоставяне на информация и ресурси, директно или чрез препратка към други източници, на крайните потребители, за да им се помогне при отстраняването на инфекции с бот.

Документ, озаглавен "Моделиране на интернет-мащабните политики за почистване на зловреден софтуер" (PDF), написан от Стивън Хофмейр от Националната лаборатория на Лорънс Бъркли, предполага, че наличието на големи интернет доставчици, които работят заедно, за да анализират трафика в точките на влизане в тяхната мрежа, е по-ефективно, отколкото откриването на бот. за машини на крайния потребител.

Но това не ни изважда изцяло. Ако всеки компютър с Windows се сканира за злонамерен софтуер веднъж месечно, ще има много по-малко ботове за следващата DDoS атака. Тъй като читателите на CNET са склонни да са по-технически подготвени от средните, предлагам програма за компютърно осиновяване: всеки сканира два или три компютъра, за които подозират, че не се поддържат редовно от техните собственици (като роднини) на принципа pro bono.

Ето три стъпки, които можете да предприемете, за да сведете до минимум възможността компютър с Windows да бъде изготвен в армията на ботнет.

Не използвайте администраторски акаунт на Windows

По-голямата част от зловредния софтуер е насочен към Windows системи. В по-голямата си част това се дължи на числата: има толкова много инсталации на Windows, колкото всяка друга операционна система, която използва Windows, като максимизира ефективността на зловредния софтуер.

Много хора нямат друг избор, освен да използват Windows, най-вероятно защото техният работодател го изисква. За много други, използването на операционна система, различна от Windows, е непрактично. Но много малко хора трябва ежедневно да използват администраторски акаунт на Windows. През последните две години използвах само обикновен Windows акаунт на всекидневния компютър, с едно или две изключения.

Всъщност, често забравям, че сметката няма администраторски права, докато инсталирането или актуализирането на софтуера не изисква въвеждане на администраторска парола. Използването на стандартен акаунт не прави компютъра ви зловреден софтуер, но това със сигурност добавя ниво на защита.

Настройте вашия софтуер да се актуализира автоматично

Преди много години експертите посъветваха потребителите на компютри да изчакат един или два дни, преди да прилагат пачове за Windows, мултимедийни плейъри и други приложения, за да гарантират, че лепенките не причиняват повече проблеми, отколкото са предотвратили. Сега рискът, свързан с неподписания софтуер, е много по-голям от потенциалните проблеми, произтичащи от актуализацията.

През май 2011 г. сравних три безплатни скенера, които откриха остарял и несигурен софтуер. Моят фаворит от трите по онова време беше собственият TechTracker на CNET за неговата простота, но сега разчитам на личния инспектор на софтуера на Secunia, който следи вашите последни актуализации и осигурява цялостен системен резултат.

Настройката по подразбиране в Windows Update е да изтегляте и инсталирате актуализациите автоматично. По подразбиране са избрани и опциите за получаване на препоръчани актуализации, както и тези, които са означени като важни, и за автоматично актуализиране на други продукти на Microsoft.

Използвайте втора анти-малуер програма за сканиране на системата

Тъй като нито една програма за сигурност не открива всяка потенциална заплаха, има смисъл да има инсталиран втори скенер за злонамерен софтуер за случайно ръчно сканиране на системата. Двете ми любими програми за ръчно сканиране на вируси са Malwarebytes Anti-Malware и инструмента за премахване на зловреден софтуер на Microsoft, като и двете са безплатни.

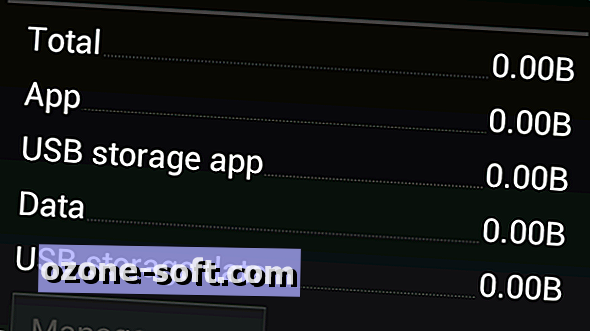

Не бях особено изненадан, когато Malwarebytes откриха три екземпляра на вируса PUP.FaceThemes в ключовете на системния регистър на моя всекидневен Windows 7 компютър (по-долу), но не очаквах програмата да открие четири различни вируса в старите системни папки на Windows на тестова система с конфигурация по подразбиране на Windows 7 Pro (както е показано на екрана в горната част на този пост).

Неочаквана полза от отстраняването на зловреден софтуер беше намаляването на времето за зареждане на машината с Windows 7 от повече от две минути до малко повече от една минута.

Помощ за операторите на сайтове, които са атакувани

DDoS атаките са мотивирани предимно от финансова печалба, като например инцидента миналия декември, който изпразни онлайн сметката на Банката на Запада от $ 900, 000, както докладва Брайън Кребс. Атаките могат да бъдат и опит за отмъщение, което според много анализатори е било замесено в атаката на DDoS миналата седмица срещу Spamhaus.

Свързани истории

- Вицовете на Донъл и чуруликане на чуруликани сигнали водят до изстрели, заплахи, DDoS атаки

- Дали борбата със спама в интернет наистина забави интернет?

- Анонимни петиции САЩ виждат DDoS атаките като правен протест

Правителството на Иран е обвинено за неотдавнашна поредица от DDoS атаки срещу американски банки, както New York Times съобщи миналия януари. Все по-често бот-мрежите се насочват от политически активисти срещу тяхната опозиция, като вълната от атаки срещу банки, докладвани от Tracy Kitten на сайта BankInfoSecurity.com.

Докато големите сайтове като Google и Microsoft разполагат с ресурси за абсорбиране на DDoS атаки без хълцане, независимите оператори на сайтове са много по-уязвими. Electronic Frontier Foundation предлага ръководство за малките собственици на сайтове, за да им помогне да се справят с DDoS атаки и други заплахи. Програмата "Запази сайта си" обхваща аспекти, които трябва да се вземат предвид при избора на уеб хост, резервни алтернативи и огледало на сайтове.

Увеличаващото се въздействие на DDoS атаките е една от темите на Глобалния доклад за разузнаването през 2013 г., публикуван от фирмата за сигурност Solutionary. Изтеглянето на доклада изисква регистрация, но ако бързате, Бил Бренер предлага резюме на доклада на блога на Солт Хеш на CSO.

Както съобщава Brenner, две тенденции, идентифицирани от Solutionary, са, че зловредният софтуер е все по-умел да избягва откриването, а Java е любимата цел на комплектите за злонамерен софтуер, замествайки Adobe PDF в горната част на списъка.

„Уязвимостта“ на DNS сървъра зад DDoS атаките

Вродената отвореност на интернет прави възможни DDoS атаките. Доставчикът на софтуер на DNS JH Software обяснява как настройката за рекурсия на DNS позволява наводнение на ботнет заявки за потапяне на DNS сървър. Технологиите на CloudShield Патрик Линч разглежда проблема с "отворените решения" от гледна точка на предприятието и доставчика на интернет услуги.

Пол Викси разглежда опасностите от блокиране на DNS на сайта на Интернет системите. Vixie контрастира блокирането с предложението Secure DNS за доказване на автентичността или истинността на сайта.

И накрая, ако имате два часа и половина, за да убиете, гледайте интересната дискусия на панела, проведена в Ню Йорк миналия декември, озаглавена Митизиране на DDoS атаки: най-добри практики за пейзаж на развиващата се заплаха. Панелът беше модериран от главния изпълнителен директор на Регистъра на обществените интереси Брайън Сладък и включи изпълнителни директори от Verisign, Google и Symantec.

Бях поразен от една повтаряща се тема сред участниците в панела: трябва да обучаваме крайните потребители, но това наистина не е тяхна вина, а не и изцяло техния проблем. За мен звучеше повече от малко като ISP, които прехвърлят парите.

Оставете Коментар