На 9 юли ФБР ще закрие мрежа от DNS сървъри, от които много хора са зависели за правилния достъп до интернет. Тези сървъри първоначално са били част от измама, където престъпна група от естонски граждани е разработила и разпространила пакет за зловреден софтуер, наречен DNSChanger, но който ФБР конфискува и преобразува в законна DNS услуга.

Тази злонамерена измама е достатъчно широко разпространена, че дори компании от трети страни като Google и Facebook и редица интернет доставчици като Comcast, COX, Verizon и AT&T се присъединиха в усилията да помогнат за премахването й чрез издаване на автоматични известия на потребителите, че техните системи са конфигуриран с измамната DNS мрежа.

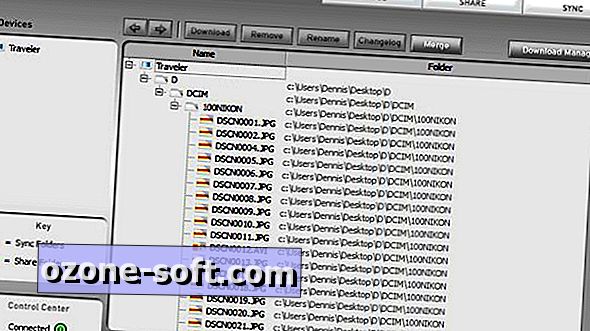

Ако наскоро сте получили предупреждение, когато извършвате търсене с Google, разглеждате Facebook или по друг начин използвате мрежата, която твърди, че системата ви може да бъде компрометирана, можете да помислите за предприемане на няколко стъпки, за да проверите системата си за наличието на зловреден софтуер. Това може да стане по няколко начина. Първо можете да проверите настройките на DNS във вашата система, за да видите дали сървърите, които компютърът ви използва, са част от измамната DNS мрежа.

На Mac системи отворете мрежовите предпочитания и за всяка мрежова услуга (Wi-Fi, Ethernet, Bluetooth и др.) Изберете услугата и след това щракнете върху бутона "Разширени". Следвайте това, като изберете раздела "DNS" и отбележите изброените DNS сървъри. Можете също да направите това в Терминала като изпълните следната команда:

networksetup -listallnetworkservices

След като се изпълни тази команда, след това изпълнете следната команда за всяко от изброените имена (уверете се, че сте изтрили всички звездички пред имената и се уверете, че имената са в кавички, ако има интервали в тях):

networksetup -getdnsservers "ИМЕ НА SERVICE"

Повторете тази команда за всички изброени услуги (Особено Ethernet и Wi-Fi връзки), за да изброите всички конфигурирани DNS сървъри.

На Windows машина (включително и на тези, които може да сте инсталирали във виртуална машина), можете да отворите инструмента на командния ред (изберете "Изпълни" от менюто "Старт" и въведете "cmd" или в Windows 7 изберете "Всички програми" "и след това изберете командния ред от папката Аксесоари). В командния ред изпълнете следната команда, за да изброите цялата информация за мрежовия интерфейс, включително конфигурираните IP адреси на DNS сървъра:

ipconfig / всички

След като сте изброени DNS сървърите на системата, въведете ги в уеб страницата на проверителя на DNS на ФБР, за да видите дали те са идентифицирани като част от нелоялната DNS мрежа. В допълнение към ръчно търсене и проверка на вашите DNS настройки, се появиха редица уеб услуги, които ще тестват вашата система за злонамерен софтуер DNSChanger. Работната група DNSChanger е съставила списък с много от тези услуги, които можете да използвате, за да тествате вашата система (за тези в САЩ можете да отидете на dns-ok.us, за да тествате връзката си).

Ако тези тестове излязат чисти, няма какво да се притеснявате; Въпреки това, ако ви дадат предупреждения, можете да използвате анти-злонамерен скенер, за да проверите и премахнете зловредния софтуер DNSChanger. Като се има предвид, че злонамереният софтуер беше внезапно спрян през ноември 2011 г., компаниите за сигурност са имали достатъчно време да актуализират своите дефиниции за защита срещу зловреден софтуер, за да включат всички варианти на DNSChanger. Ако имате скенер за зловреден софтуер и не сте го използвали наскоро, тогава не забравяйте да го стартирате и актуализирате напълно, последвано от пълно сканиране на вашата система. Направете това за всеки компютър и Mac в мрежата, като освен това проверете настройките на маршрутизатора, за да видите дали настройките на DNS са налице от вашия ISP или са нежелани DNS настройки.

Ако вашият маршрутизатор или компютър не показва валидни адреси на DNS сървъри, след като сте премахнали зловредния софтуер и системата ви не може да се свърже с интернет услуги, можете да опитате да конфигурирате системата си да използва публична услуга DNS, като например тези от OpenDNS и Google, като въведете следните IP адреси в мрежовите настройки на системата:

8.8.8.8

8.8.4.4

208.67.222.222

208.67.220.220

Ако след понеделник откриете, че вече нямате достъп до интернет, тогава е вероятно системата или мрежовият рутер да са все още конфигурирани с нелоялните DNS сървъри и ще трябва отново да се опитате да откриете и премахнете зловредния софтуер от вашите системи. За щастие зловредният софтуер не е вирусен в природата, така че няма да се саморазпространява и автоматично ще зарази системите. Следователно, след като веднъж са премахнати и след като потребителите са настроили валидни DNS сървъри на своите системи, засегнатите компютри трябва да имат правилен достъп до интернет.

Свързани истории

- ФБР се занимава с DNSChanger злонамерен софтуер

- Операция Ghost Click DNS сървъри, за да останат онлайн до юли

- Уеб може да изчезне за орди от хора през юли, предупреждава ФБР

- Google ще предупреждава потребителите за заразяване с DNSChanger

- Новият DNSChanger троянски вариант е насочен към рутери

Заден план

DNS е "Система за имена на домейни", която действа като телефонния указател на интернет и превежда URL адреси, подходящи за човека, като например "www.cnet.com" в съответните им IP адреси, които компютрите и рутерите използват за установяване на връзки. Тъй като DNS е интерфейсът между въведения URL адрес и целевия сървър, престъпният пръстен е създал своя собствена DNS мрежа, която в голяма степен ще работи нормално, но също така ще позволи на пръстена да пренасочи трафика за определени URL адреси към фалшиви уеб сайтове за кражба на лична информация или принуждаване на хората да кликват върху реклами.

Създаването на измамната DNS мрежа не е достатъчно, тъй като тази мрежа трябва да бъде зададена в настройките на компютъра, за да се използва. За да се осъществи това, престъпният пръстен създаде DNSChanger злонамерен софтуер (наричан още RSplug, Puper и Jahlav), който беше разпространен като троянски кон и успешно зарази милиони компютърни системи по света. Веднъж инсталиран, този зловреден софтуер непрекъснато ще променя настройките на DNS за засегнатия компютър и дори за мрежови маршрутизатори, за да сочи към измамната DNS мрежа на престъпния кръг. В резултат на това, дори ако хората ръчно са променили DNS настройките на компютрите си, тези промени автоматично ще бъдат отменени от зловредния софтуер на техните системи.

Тъй като милиони потребители на компютри са били заразени с този злонамерен софтуер, след като престъпният пръстен бе премахнат през ноември 2011 г. на многостранна операция наречена операция Ghost Click, ФБР и други държавни органи решиха да не изключват измамната DNS мрежа, тъй като това би предотвратило моментално заразените системи да решават URL адреси и по този начин ефективно да затворят интернет за тях. Вместо това, DNS мрежата е била активна и преобразувана в законна услуга, докато са положени усилия за уведомяване на потребителите за зловредния софтуер DNSChanger и изчакване на броя на световните инфекции да падне.

Първоначално измамната DNS мрежа бе предвидена за закриване през март тази година; Въпреки това, докато процентът на инфекциите е спаднал значително след прекъсването на престъпния кръг, броят на заразените компютри остава сравнително висок, така че ФБР удължи крайния срок до 9 юли (този предстоящ понеделник). За съжаление, дори когато този срок се приближи, хиляди компютърни системи в световен мащаб все още са заразени със злонамерен софтуер DNSChanger и когато сървърите са изключени, тези системи вече няма да могат да разрешават URL адресите към IP адресите.

Оставете Коментар